Мобильные сети 5-го поколения и аспекты информационной безопасности, которые изменятся с приходом 5G

Пять аспектов информационной безопасности, которые изменятся с развитием мобильных сетей пятого поколения

Активный участник формирования стандартов 5G мобильной связи Gemalto, присутствуя на различных собраниях и являясь членом развивающих отраслевых частей сетей 5-го поколения, занимается активным обсуждением вопросов стандартом и с «NGMN» и «GSMA» участниками.

По мере увеличение активности в запуске коммерческих 5G сетей, которые начнут активно реализовываться в 2020-2024 годах, мы видим, как вокруг, разворачивается огромное количество разноплановых обстоятельств, любопытных дискуссий на тему развития 5G сетей нового поколения, стали свидетелями новых тенденций и все это, необходимо учесть.

5G сети, одновременно смогут совмещать в себе и нести нагрузку предшествующих мобильных поколений, но в то же время, обладать существенными отличиями от своих предшественников, отличаясь целым рядом объяснимых изменений, которые будут обеспечивать пользовательскую безопасность, экосистему и используемого оборудования мобильных 5G сетей.

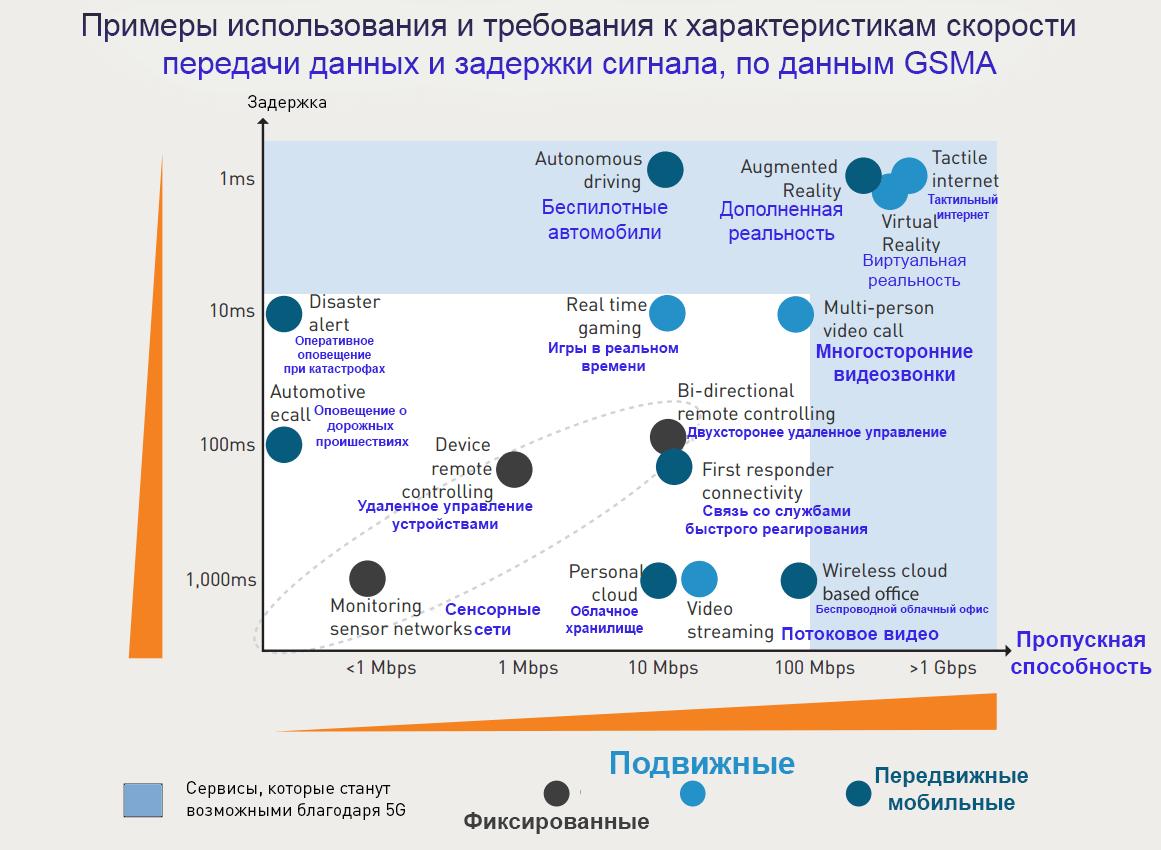

8 основных требований, вокруг которых осуществляется построение 5G:

• Мобильная сеть 5G обладает хорошей скоростью передачи данных до 10 Гб/с, по сравнению с предыдущим 4G поколением;

• Хорошие показатели задержек 1 мил/с;

• 1000 кратно улучшенная пропускная способность, если учитывать на одну единицу рабочей площади;

• 5G способно обслужить до 100 раз больше абонентов чем 4G LTE, на единицу площади;

• 100 процентные доступности сервиса;

• 100 процентное покрытие;

• Пониженное потребление электропитания на 90%;

• Низкое энергопотребление IoT устройств и практически 10 летняя работа от 1 батареи.

Отличительные черты от существующих решений, которые жертвуют производительностью, а именно сетей Zigbee, Bluetooth, WiFi, 3G, 4G и пр…, в момент применения и использования своих технологий.

По сравнению с мобильными 5G сетями, предназначены для массового «Интернета вещей» и различных сервисов, которые требуют сервисную доступность и приемлемую скорость.

Давайте постараемся рассмотреть 5 различных аспектов обеспечения безопасности и подход который идеален при подходе в момент запуска сетей 5-го поколения 5G.

1. Мобильные 5G cети по сравнению с реализованными сетями обладают увеличенной поверхностью атак.

Новые сети мобильного поколения 5G – это совершенно новый, инфраструктура виртуализированного мира, который обладает целым зоопарком современных технологий с использованием, целые комплексы программного и аппаратного обеспечения с закрытыми технологиями и открытыми исходными кодами.

Тем самым, означая, что поверхности для атаки мобильных сетей нового поколения будут обладать сходством с классическим предприятием, поскольку открытая известность и доступность виртуализированных технологий 5G сетей будет намного известнее, чем проприетарные технологии сетей 3-го и 4-го поколений.

2. С развитием мобильных технологий, должна развиваться и изменят периферия и сектор безопасности новых сетей.

Современные 5G сети в отличии от периферийных ресурсов, обеспечивая огромную степень свободы, тем самым, позволяя ядра сети, снимать часть нагрузки. Такой подход действительно необходим, так как сотовые сети обзаводятся с геометрической прогрессией различными приложениями, в которых заложено минимизирование сетевых задержек.

Такие приложения будут абсолютно везде, начиная с просмотра фильмов, онлайн игр в режиме реального времени и с высоким разрешением и заканчивая управлением беспилотного транспорта (а здесь важно уже все, скорость, загрузка, задержка – так как от этого приложения будет завесить и безопасность людей).

Мобильные 5G сети, будут в некоторых приложениях активно применять кэширование, для того, чтобы разгрузить сеть для более важных приложений, например – в момент просмотра фильма через сетевое приложение, поток данных будет поступать из локального кэша, а не использовать передачи информационного потока с данными, напрямую по ядру сети с сервера провайдера, который предоставляет медиа контент, тем самым кэшированный подход, требует колоссальные изменения и надежные подходы к обеспечению безопасности сотовой коммуникации и к безопасности данных.

3. С появлением новых каналов сотовой связи и новых технологий с их возможностями, понадобиться дополнительные уровни безопасности.

Сегодня основной и главной задачей мобильной связи в момент обеспечения безопасности, является технологическая защита от прослушивания абонентов, что активно используется и насовсем красиво по отношению к абонентам.

Но в мобильном интернете 5-го поколения, а именно в мире вещей и мобильных телефонов, окружение с огромным количеством механизмов, защита от вероятных просушек, скорее всего переместиться на второй план.

На место банальных просушек мобильников, к нам придут, например, атаки манипулированием важными данными, при помощи которых можно будет перехватывать различные командные управления механизмов определенных действий – перехваты управлениями беспилотников (автомобили, самолеты и пр…), открывание различных дверей и т.д.

Тем самым, производители электроники, а именно мобильных телефонов, бытовой техники, различных других электронных компонентов, которыми мы будем пользоваться в повседневной жизни, также будет возможность реализовать «Сервисную безопасность» своих девайсов их управленческих приложений, которые обеспечат дополнительной безопасностью в момент передачи управленческих данных для управления устройств, поверх уже существующего защитного канала мобильной связи.

4. Использование разного рода механизма безопасности учитывая тип защищаемых данных.

Вся ответственность по защите и шифрованию данных, лежит на разработчике приложения. А мобильные 5G сети так же будут предоставлять в своей сфере безопасность, а особенно безопасность, связанная с «IoT» устройствами, которые не обладают необходимой в достаточности вычислительной мощности для шифрования коммуникационных данных.

Реализация безопасности может быть осуществлена в дополнение к существующим по умолчанию защитным механизмам в виде дополнительного сервиса с тремя различными опциями защиты:

• Слабая степень защиты – это те данные с передачей без шифровочного трафика, которые не представляют огромной ценности и которые даже при перехвате, не будут представлять огромной ценности, например, как данные запросов «ping»;

• Средняя степень защиты – для «IoT» датчиков, используя подстановочные данные с датчиков, например – искажение реальных данных, показывая уровень значения ниже существующего, тем самым ввести в заблуждение рабочие механизмы защиты, отключив их учитывая показатели существующих данных;

• Высокая степень защиты – где применяется повышенная степень защиты информации персонального характера, которые необходимы для, например, высокой ценности ваших данных, к которым можно отнести – передачу данных личной кредитной карты в момент совершение торговых операций.

Тем самым позволив различным разработчикам приложений, разрабатывать приложения не только для ОС смартфонов, с возможностью и необходимостью, внедрять дополнительные степени защиты, повышая уровень безопасности приложения.

5. Безопасность в условии М2М коммуникации и развитие устройств.

Рост и число устройств, которые будут применены и используемые в ближайшее 10 лет, просто поражает воображение. С растущим числом различных устройств, будет иметь огромное значение и безопасность передаваемых данных и их целостность с обеспечением надежной конфиденциальности при коммутации устройств между друг другом, поскольку такое окружение не исключают различные виды уязвимости.

Примечание: исследователи «Keen Security Lab» в экспериментальных лабораторных условиях, смогли реализовать атаку и манипулированием данными беспилотными автомобилями Tesla и их управление.

Также необходимо начать задумываться об реализации защиты данных, не только из лабораторного «Keen Security Lab», а абсолютно во всех областях, начиная с сотовой связи и заканчивая другими вариантами используемых приложений. Но даже обеспечение защитой данных, может потребовать обеспечение дополнительного шифрования которые будут проходить по публичной IP сети, покидая операторский шлюз и защищенную мобильную сеть оператора мобильной связи.

Конечно, перед реализацией во всеведенье запуска самых первых коммерческих 5G сетей нового поколения, необходимо многое обсудить и определить в технологической 5G области, а именно решить вопросы проблем безопасности.

Развитие мобильных сетей 5-го поколения, потребует также от нас безумно дорогих и масштабных модернизаций, уровня сетевого ядра, для того чтобы продвинуться к следующему поколению мобильной сети 6G с более совершенными и новыми технологиями, скорее всего это будет сфера с определением окружения на тончайшем программно-информационном уровне, в которые возможно применение различных правил.

Операторам большой четверки в России в которую входят «Мегафон» «МТС» «Билайн» «Теле2», сегодня предстоит провести огромные и наисложнейшие работы, которые лягут в основу будущего поколения мобильных сетей, с целью определения и выявления таких угроз и их подавление с предоставлением нам использовать колоссальные возможности, которые несут в себе мобильные сети 5-го поколения.